Verringern Sie Ihre Reaktionszeit

Holen Sie sich den zuverlässigen Standard in der automatisierten Endpunktbereinigung, der Ihnen ermöglicht, Bedrohungen mit minimaler Reaktionszeit und mit umfassender Beseitigung von Infektionen zu vernichten.

Verringern Sie Reaktionszeiten und verbessern Sie Ihren SOC-Vorfallreaktionsplan

mit automatischer Beseitigung von Verletzungen der Datensicherheit.

Malwarebytes Incident Response ist der zuverlässige Standard in der automatischen Endpunktbereinigung. Die Lösung verbessert die Cybersicherheit und die Vorfallreaktion Ihres Unternehmens, indem sie Reaktionszeiten mit schneller und umfassender Beseitigung von Schadsoftware verringert.

Mit unserem automatisierten Ansatz verschaffen wir Ihnen größere betriebliche Effizienz, was Ihren Analysten wertvolle Zeit spart, die Produktivität Ihrer Nutzer aufrechterhält und die Unternehmenssicherheit verbessert.

Malwarebytes Incident Response ist der zuverlässige Standard in der automatischen Endpunktbereinigung. Die Lösung verbessert die Cybersicherheit und die Vorfallreaktion Ihres Unternehmens, indem sie Reaktionszeiten mit schneller und umfassender Beseitigung von Schadsoftware verringert.

Mit unserem automatisierten Ansatz verschaffen wir Ihnen größere betriebliche Effizienz, was Ihren Analysten wertvolle Zeit spart, die Produktivität Ihrer Nutzer aufrechterhält und die Unternehmenssicherheit verbessert.

Holen Sie sich den zuverlässigen Standard in der automatisierten Endpunktbereinigung, der Ihnen ermöglicht, Bedrohungen mit minimaler Reaktionszeit und mit umfassender Beseitigung von Infektionen zu vernichten.

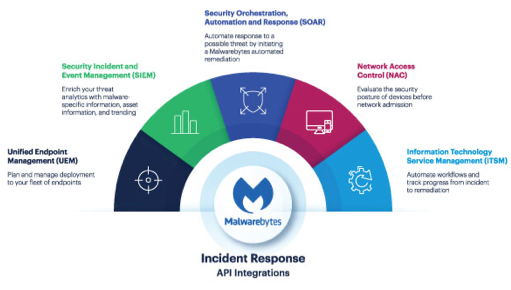

Unsere API bietet Ihnen Integrationsmöglichkeiten über Ihre gesamte Sicherheitspalette, um eine weitere Automatisierung Ihrer Sicherheitsprozesse voranzutreiben.

Da sie einen persistenten oder einen nichtpersistenten Agenten auswählen können, erlauben unsere flexiblen Optionen eine Installation, die an Ihre Endpunktstrategie angepasst ist.

Unser automatisierter Ansatz macht die manuelle Beseitigung von Schadsoftwareangriffen unnötig und spart Ihnen so wertvolle Zeit und verbessert gleichzeitig Ihre Sicherheitslage.

Mit unserer proprietären Technologie erhält Ihr Unternehmen eine effektive und gründliche Endpunktbereinigung, noch während Angriffe stattfinden.

Unser automatisierter Ansatz macht die manuelle Beseitigung von Schadsoftwareangriffen unnötig und spart Ihnen so wertvolle Zeit und verbessert gleichzeitig Ihre Sicherheitslage.

Mit unserer proprietären Technologie erhält Ihr Unternehmen eine effektive und gründliche Endpunktbereinigung, noch während Angriffe stattfinden.

Widerstandsfähige Cybersicherheit verlässt sich auf Systeme, die zusammenarbeiten. Unsere integrierbare API gestattet Ihnen, zwischen Ihren Lösungen Daten zu teilen und Aktionen zu automatisieren, damit Sie Ihre SOC-Prozesse mit schnelleren Aktionen beschleunigen können, die Sie beschützen und die auf Angriffe reagieren, noch während diese stattfinden.

Widerstandsfähige Cybersicherheit verlässt sich auf Systeme, die zusammenarbeiten. Unsere integrierbare API gestattet Ihnen, zwischen Ihren Lösungen Daten zu teilen und Aktionen zu automatisieren, damit Sie Ihre SOC-Prozesse mit schnelleren Aktionen beschleunigen können, die Sie beschützen und die auf Angriffe reagieren, noch während diese stattfinden.

Unsere in der Cloud entwickelte Nebula-Plattform ist vollständig skalierbar und bietet konsolidierte Sichtbarkeit der Vorfallreaktion im Bedrohungsfall für Ihre Endpunkte auf der ganzen Welt.

Unsere in der Cloud entwickelte Nebula-Plattform ist vollständig skalierbar und bietet konsolidierte Sichtbarkeit der Vorfallreaktion im Bedrohungsfall für Ihre Endpunkte auf der ganzen Welt.

Schließen Sie sich den mehr als 70.000 Malwarebytes

Firmenkunden an,

die ihre Endpunkte bereits abgesichert haben.

Wählen Sie Ihre Sprache aus