Alles über Ransomware

Haben Sie sich jemals gefragt, was der ganze Wirbel um Ransomware soll? Vielleicht haben Sie bei der Arbeit oder in den Nachrichten davon gehört. Oder auf Ihrem Computerbildschirm wird genau in diesem Moment eine Meldung angezeigt, die Sie vor einer Infektion mit Ransomware warnt. Wenn Sie also neugierig sind und alles über Ransomware wissen wollen, sind Sie hier richtig. Wir erläutern Ihnen die verschiedenen Formen von Ransomware, wie diese auf Ihren Computer gelangen, woher sie kommen, gegen wen sie sich richten und wie Sie sich davor schützen können.

Was ist Ransomware?

Ransomware ist eine Form von Schadsoftware, die Benutzer darin hindert, auf ihre Systemdateien oder persönlichen Dateien zuzugreifen, und die Lösegeld verlangt, um diesen Zugriff wieder zu ermöglichen. Die frühesten Varianten von Ransomware wurden in den späten 1980er-Jahren entwickelt und das Lösegeld musste damals noch auf dem Postweg gezahlt werden. Heutzutage verlangen Autoren von Ransomware die Lösegeldzahlung mittels Kryptowährung oder Kreditkarte.

Wie infiziert man sich mit Ransomware?

Ihr Computer kann auf unterschiedliche Weise mit Ransomware infiziert werden. Einige der gängigsten Methoden besteht heutzutage in bösartigem Spam oder MalSpam, d. h. in unerwünschten E-Mails, mit denen die Schadsoftware eingeschleust wird. Diese E-Mail kann manipulierte Anhänge wie PDFs oder Word-Dokumente oder auch Links zu bösartigen Websites enthalten.

MalSpam bedient sich des Social Engineering, um Menschen mit einer echt wirkenden E-Mail – die von einer vertrauenswürdigen Einrichtung oder von einem Freund zu stammen scheint – dazu zu verleiten, Anhänge zu öffnen oder auf Links zu klicken. Internetkriminelle nutzen Social Engineering außerdem für andere Arten von Ransomware-Angriffen. Sie geben zum Beispiel vor, vom FBI zu sein, um Benutzern Angst einzujagen, damit diese für die Freigabe ihrer Dateien Lösegeld zahlen.

Eine weitere beliebte Infektionsmethode, die 2016 ihren Höhepunkt erlebte, ist das Malvertising. Malvertising oder bösartige Werbung bezeichnet die Verwendung von Online-Werbung, bei der durch minimale oder sogar ohne Interaktion des Benutzers Schadsoftware verbreitet wird. Beim Surfen im Internet können Benutzer selbst von vertrauenswürdigen Seiten auf kriminelle Server umgeleitet werden, ohne jemals auf eine Werbeanzeige geklickt zu haben. Diese Server katalogisieren Details der anzugreifenden Computer und deren Standort und wählen dann die am besten geeignete Schadsoftware aus. Häufig handelt es sich bei dieser Schadsoftware um Ransomware.

Infografik Malvertising und Ransomware.

Malvertising verwendet häufig ein infiziertes iframe- bzw. unsichtbares Webseitenelement. Das iframe-Element leitet auf eine Exploit-Zielseite um, und bösartiger Code attackiert das System von der Zielseite über ein Exploit-Kit. All dies geschieht ohne Wissen des Benutzers, weshalb häufig auch von einem Drive-by-Download gesprochen wird.

Arten von Ransomware

Es gibt drei Haupttypen von Ransomware, deren Schweregrade von milder Irritation bis zum Gefahrenpotenzial einer Kubakrise reichen können. Folgende Typen lassen sich unterscheiden:

Scareware

Scareware ist letztendlich nicht ganz so „scary” bzw. unheimlich, wie sie klingt. Sie tritt in Form falscher Sicherheitssoftware auf oder tarnt sich als technischer Support. Möglicherweise wird auf Ihrem Computer eine Meldung angezeigt, die behauptet, es sei Schadsoftware gefunden worden und diese lasse sich nur durch eine Geldzahlung entfernen. Wenn Sie hierauf nicht reagieren, werden Sie wahrscheinlich endlos mit derartigen Pop-up-Meldungen bombardiert, Ihre Dateien sind aber im Wesentlichen sicher.

Ein seriöses Softwareprogramm für Cybersicherheit würde nicht in dieser Form um Kunden werben. Wenn das Softwareprogramm des betreffenden Unternehmens nicht bereits auf Ihrem Computer installiert ist, würde es nicht auf eine Infektion mit Ransomware überprüfen. Und wenn Sie über Sicherheitssoftware verfügen, müssten Sie nicht für die Beseitigung der Infektion bezahlen, denn Sie haben ja bereits für die Software bezahlt, damit sie genau dies tut.

Screen-Locker

Bei dieser Art von Ransomware haben wir bereits die Angriffsstufe „Orange” erreicht. Wenn Lock-Screen-Ransomware auf Ihren Computer gelangt, haben Sie keinerlei Zugriff mehr auf Ihren PC. Beim Start des Computers sehen Sie ein bildschirmfüllendes Fenster, das häufig ein offiziell aufgemachtes Siegel des FBI oder des US-amerikanischen Justizministeriums aufweist. Ferner besagt eine Meldung, dass illegale Aktivitäten auf Ihrem Computer erkannt wurden und Sie eine Strafe bezahlen müssen. Das FBI würde Sie jedoch niemals von Ihrem Computer aussperren oder die Zahlung einer Strafe für illegale Aktivitäten verlangen. Verdächtigt das FBI Sie der Piraterie, der Kinderpornografie oder einer anderen Form der Internetkriminalität, würde es den entsprechenden Rechtsweg beschreiten.

Verschlüsselungs-Ransomware

Nun sind wir bei den richtig gemeinen Sachen angelangt: Es gibt Angreifer, die sich Ihrer Dateien bemächtigen und sie verschlüsseln. Anschließend verlangen sie eine Gebühr dafür, dass sie die Dateien wieder entschlüsseln und sie Ihnen zurückgeben. Diese Art von Ransomware ist aus folgendem Grund brandgefährlich: Sobald die Internetkriminellen über Ihre Dateien verfügen, ist es nicht möglich, diese mit einer Sicherheitssoftware oder mittels einer Systemwiederherstellung zurückzuerhalten. Wenn Sie nicht zahlen, sind die Daten zumeist unwiederbringlich verloren. Und selbst wenn Sie zahlen, haben Sie keine Gewähr, dass die Internetkriminellen Ihnen diese Dateien zurückgeben werden.

Jüngste Ransomware-Angriffe

-

Europol: Ransomware nach wie vor die größte Bedrohung laut IOCTA-Bericht

-

Immer wieder finden Ransomware-Angriffe auf Städte und Unternehmen statt

-

Trojaner bzw. Ransomware dominieren 2018/2019 die Bedrohungslandschaft im Bildungswesen

Geschichte der Ransomware

Die erste Ransomware ist unter dem Namen PC Cyborg bzw. AIDS bekannt und entstand in den späten 1980er-Jahren. PC Cyborg verschlüsselte nach 90 Neustarts sämtliche Dateien im Verzeichnis C: und forderte danach den Benutzer auf, seine Lizenz zu verlängern, indem er 189 US-Dollar per Post an die PC Cyborg Corp. schickte. Die verwendete Verschlüsselung war jedoch einfach und ließ sich wieder aufheben, sodass diese Ransomware für mit dem Computer vertraute Benutzer keine große Bedrohung darstellte.

Während der nächsten zehn Jahre kamen immer mal wieder Varianten auf, aber zu einer echten Bedrohung durch Ransomware kam es erst im Jahr 2004, als sich GpCode einer schwachen RSA-Verschlüsselung bediente, um persönliche Dateien bis zu einer Lösegeldzahlung zu sperren.

2007 kam mit WinLock eine neue Art von Ransomware auf, die nicht mehr einzelne Dateien verschlüsselte, sondern Benutzer von ihren Desktops aussperrte. WinLock kaperte den Bildschirm des Opfers und zeigte auf diesem pornografische Bilder an. Anschließend verlangte es eine Lösegeldzahlung über eine kostenpflichtige SMS, um diese Bilder wieder zu entfernen.

Mit der Entwicklung der neuen Ransomware-Familie Reveton trat 2012 ein weiterer neuer Typus auf den Plan: Ransomware, die sich als Nachricht einer Strafverfolgungsbehörde ausgibt. Opfer werden von ihrem Desktop ausgesperrt und sehen eine Seite, die wie die offizielle Seite mit den Anmeldeinformationen einer Strafverfolgungsbehörde (FBI oder Interpol) aufgemacht ist. Die Ransomware behauptet, der Benutzer habe eine Straftat begangen und beispielsweise einen Hackerangriff verübt, illegale Dateien heruntergeladen oder sei sogar in Kinderpornografie verwickelt. Bei den meisten Familien von Ransomware, die sich als Nachricht einer Strafverfolgungsbehörde ausgibt, wurde die Zahlung einer Strafe von 100 bis 3.000 US-Dollar mithilfe einer Prepaid-Karte wie UKash oder PaySafeCard gefordert.

Der Durchschnittsanwender wusste mit dieser Meldung nichts anzufangen und glaubte, die Strafverfolgungsbehörden würden tatsächlich gegen ihn ermitteln. Diese Social-Engineering-Taktik, die inzwischen unter der Bezeichnung „implizierte Schuld” bekannt ist, führt dazu, dass der Benutzer die eigene Unschuld anzweifelt. Anstatt wegen einer Aktivität zur Rede gestellt zu werden, auf die der Benutzer nicht stolz ist, bezahlt er lieber die Strafforderung, um der Sache ein Ende zu bereiten.

2013 bedrohte CryptoLocker die Welt erneut mit Verschlüsselungs-Ransomware. Nur war sie dieses Mal weitaus gefährlicher: CryptoLocker verwendete eine Verschlüsselung nach militärischen Standards und speicherte den für die Entschlüsselung der gesperrten Dateien benötigten Schlüssel auf einem Remote-Server. Für die Benutzer war es somit praktisch unmöglich, ihre Daten ohne Lösegeldzahlung zurückzuerhalten. Diese Art der Verschlüsselungs-Ransomware wird nach wie vor verwendet, da sie sich für Internetkriminelle als ein unglaublich effektives Werkzeug erwiesen hat, um an Geld zu kommen. Bei großen Ransomware-Ausbrüchen wie WannaCry im Mai 2017 und Petya im Juni 2017 wurde Verschlüsselungs-Ransomware verwendet, um Benutzer und Unternehmen auf der ganzen Welt zu erpressen.

Ende 2018 tauchte dann die Ransomware Ryuk auf, mit deren Hilfe reihenweise amerikanische Nachrichtenmedien sowie die für Wasser und Abwasser zuständige Behörde Onslow Water and Sewer Authority des US-Bundesstaates North Carolina angegriffen wurden. Dabei kam eine neue Taktik zum Einsatz. Die Trojaner Emotet oder TrickBot wurden nicht nur dazu verwendet, um aus infizierten Zielsystemen Informationen zu stehlen, sondern nun auch um Schadsoftware wie beispielsweise Ryuk einzuschleusen. Nach Auffassung von Adam Kujawa, Direktor der Malwarebytes Labs, konzentrieren sich Emotet- und TrickBot-Angriffe besonders auf hochwertige Ziele. Nachdem ein System infiziert und als gutes Ziel für Ransomware markiert wurde, lädt Emotet bzw. TrickBot die Ransomware Ryuk in das System nach.

Mac-Ransomware

Erfahren Sie mehr über KeRanger, die erste echte Mac-Ransomware.

Bei Ransomware wollten die Autoren von Mac-Schadsoftware nicht außen vor bleiben und lancierten im Jahr 2016 die erste Ransomware für Mac-Betriebssysteme. Sie trug den Namen KeRanger und infizierte eine App mit dem Namen Transmission, die beim Start bösartige Dateien kopierte, die drei Tage lang unauffällig im Hintergrund ausgeführt wurden, bis sie detonierten und Dateien verschlüsselten. Glücklicherweise gab das integrierte Anti-Schadsoftware-Programm XProtect von Apple kurz nach der Entdeckung der Ransomware ein Update heraus, das eine Infektion von Benutzersystemen verhinderte. Mac-Ransomware existiert längst nicht mehr nur in der Theorie.

Ransomware auf Mobilgeräten

Ransomware auf Mobilgeräten trat erst 2014 in Zusammenhang mit dem berüchtigten CryptoLocker und anderen ähnlichen Familien in größerem Stil auf. Bei Ransomware auf Mobilgeräten wird in der Regel eine Meldung angezeigt, dass das Gerät wegen einer illegalen Aktivität gesperrt wurde und dass das Telefon nach Zahlung einer Gebühr wieder entsperrt wird. Ransomware auf Mobilgeräten wird häufig über bösartige Apps eingeschleust. Der Benutzer muss in einem solchen Fall das Telefon im sicheren Modus neu starten und die infizierte App löschen, um wieder Zugang zu seinem Mobilgerät zu erhalten.

Gegen wen richtet sich Ransomware?

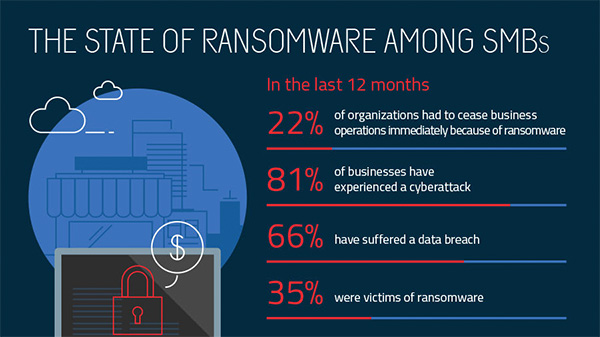

Als Ransomware eingeführt (und später erneut eingeführt) wurde, richtete sie sich zunächst gegen die Computersysteme von Einzelpersonen (d. h. „gewöhnliche” Benutzer). Internetkriminelle erkannten jedoch ihr volles, noch unausgeschöpftes Potenzial und weiteten Ransomware auf Unternehmen aus. Ransomware war bei Unternehmen extrem erfolgreich. Sie schränkte die Produktivität ein und führte zu Datenverlusten und Umsatzeinbußen, weshalb die Autoren den Großteil ihrer Angriffe gegen Unternehmen richteten. Ende 2016 handelte es sich bei 12,3 Prozent der weltweit erkannten Angriffe gegen Unternehmen um Ransomware, aber nur 1,8 Prozent der weltweit erkannten Ransomware-Angriffe richtete sich gegen Privatanwender. Bis 2017 hatten 35 Prozent der kleinen und mittleren Unternehmen einen Ransomware-Angriff erlebt.

Ransomware-Bericht zu kleinen und mittleren Unternehmen.

Geografisch gesehen konzentrieren sich Ransomware-Angriffe noch immer auf die westlichen Märkte, wobei Großbritannien, die USA und Kanada die ersten drei Plätze belegen. Wie andere Bedrohungsakteure folgen auch die Autoren von Ransomware dem Geld und konzentrieren sich auf Regionen, in denen sich eine hohe PC-Dichte zu relativem Reichtum gesellt. Und während sich in den Schwellenländern Asiens und Südamerikas das Wirtschaftswachstum beschleunigt, muss auch dort mit einer Zunahme von Ransomware (und anderen Formen von Schadsoftware) gerechnet werden.

Verhalten bei einer Infektion

Wenn Sie eine Infektion mit Ransomware feststellen, gilt als oberstes Gebot, niemals ein Lösegeld zu bezahlen. (Dieser Rat wird inzwischen auch vom FBI befürwortet.) Denn eine solche Zahlung ermutigt Internetkriminelle nur dazu, weitere Angriffe gegen Sie selbst oder gegen eine andere Person zu starten. Möglicherweise können Sie einige verschlüsselte Dateien wiederherstellen, indem Sie ein kostenloses Entschlüsselungs-Tool verwenden.

Lassen Sie uns das präzisieren: Nicht für alle Ransomware-Familien wurden Entschlüsselungs-Tools erstellt, da die Ransomware in vielen Fällen fortschrittliche und komplexe Verschlüsselungsalgorithmen verwendet. Und selbst wenn es ein Entschlüsselungs-Tool gibt, ist nicht garantiert, dass es sich für die jeweilige Version der Schadsoftware eignet. Sie möchten Ihre Dateien sicherlich nicht noch weiter verschlüsseln, indem Sie ein ungeeignetes Entschlüsselungsskript verwenden. Daher müssen Sie die Meldung der Ransomware aufmerksam lesen und möglicherweise den Rat eines Sicherheits- oder IT-Spezialisten einholen, bevor Sie einen Entschlüsselungsversuch unternehmen.

Andere Methoden für den Umgang mit einer Ransomware-Infektion bestehen darin, ein Sicherheitsprodukt herunterzuladen, das dafür bekannt ist, die Schadsoftware zu beseitigen, und einen Scan durchzuführen, um die Bedrohung zu entfernen. Möglicherweise erhalten Sie Ihre Dateien nicht zurück, aber Sie erhalten die Sicherheit, dass die Infektion bereinigt wird. Bei Ransomware, die den Bildschirm sperrt, kann es sinnvoll sein, eine vollständige Systemwiederherstellung durchzuführen. Funktioniert dies nicht, können Sie versuchen, einen Scan von einer bootfähigen CD oder einem bootfähigen USB-Stick durchzuführen.

Wenn Sie versuchen wollen, eine laufende Infektion mit einer Verschlüsselungs-Ransomware live zu vereiteln, müssen Sie besonders wachsam bleiben. Wenn Sie feststellen, dass Ihr System ohne erkennbaren Grund langsamer wird, sollten Sie es herunterfahren und vom Internet trennen. Falls die Schadsoftware nach dem Neustart weiterhin aktiv ist, kann sie keine Anweisungen mehr an den Command & Control-Server senden bzw. von diesem empfangen. Ohne einen Schlüssel oder die Möglichkeit, eine Zahlung zu verlangen, ruht die Schadsoftware möglicherweise. Laden Sie an diesem Punkt ein Sicherheitsprodukt herunter, installieren Sie es und führen Sie einen vollständigen Scan aus.

Schutz vor Ransomware

Sicherheitsexperten sind sich einig: Der beste Schutz vor Ransomware besteht darin, dafür zu sorgen, dass es gar nicht erst zu einer Infektion mit Ransomware kommt.

Lesen Sie weiter und lernen Sie die besten Methoden kennen, wie Sie eine Infektion mit Ransomware verhindern.

Zwar gibt es verschiedene Möglichkeiten, gegen eine Infektion mit Ransomware vorzugehen, allerdings sind diese bestenfalls unvollkommen. Häufig erfordern sie zudem technische Kenntnisse, die weit über die Kenntnisse eines durchschnittlichen Computerbenutzers hinausgehen. Im Folgenden lesen Sie, was wir empfehlen, um einen Ausfall aufgrund eines Ransomware-Angriffs zu vermeiden.

Der erste Schritt zur Prävention von Ransomware besteht darin, in wirklich gute Cybersicherheit zu investieren, d. h. in ein Programm mit Echtzeitschutz, das so konzipiert ist, dass es komplexe Schadsoftware-Angriffe wie Ransomware vereitelt. Außerdem sollten Funktionen vorhanden sein, die anfällige Programme vor Bedrohungen schützen (Anti-Exploit-Technologie) und Ransomware davon abhalten, Dateien gefangen zu nehmen (Anti-Ransomware-Komponente). Kunden, die beispielsweise die Premium-Version von Malwarebytes for Windows verwendeten, waren 2017 vor allen großen Ransomware-Angriffen geschützt.

Als Nächstes müssen Sie regelmäßig sichere Backups Ihrer Dateien erstellen, auch wenn dies mühsam ist. Unsere Empfehlung lautet, einen Cloud-Speicher zu verwenden, der sich einer Verschlüsselung auf hohem Niveau sowie einer Mehrfaktor-Authentifizierung bedient. Sie können jedoch auch USB-Sticks oder eine externe Festplattenlaufwerk erwerben, um dort neue oder aktualisierte Dateien zu speichern. Achten Sie jedoch darauf, diese Geräte nach der Sicherung physisch von Ihrem Computer zu trennen, da sie ansonsten ebenfalls mit Ransomware infiziert werden können.

Achten Sie zudem darauf, Ihre Systeme und Ihre Software regelmäßig zu aktualisieren. Beim Ausbruch der WannaCry-Ransomware wurde eine Schwachstelle in Microsoft-Software ausgenutzt. Zwar hatte Microsoft bereits im März 2017 einen Patch für die Sicherheitslücke bereitgestellt, allerdings installierten viele Leute das Update nicht und waren deshalb nicht vor dem Angriff geschützt. Wir wissen, dass es schwer ist, den Überblick über die stetig wachsende Liste von Updates für eine stetig wachsende Zahl von täglich verwendeten Softwareprogrammen und Anwendungen zu behalten. Deshalb empfehlen wir Ihnen, Ihre Einstellungen dahingehend zu ändern, dass automatische Aktualisierungen durchgeführt werden.

Und als letzter Punkt gilt: Bleiben Sie informiert. Social Engineering ist eine der häufigsten Methoden zur Infizierung von Computern mit Ransomware. Machen Sie sich (und Ihre Mitarbeiter, wenn Sie ein Firmeninhaber sind) damit vertraut, wie sich MalSpam, verdächtige Websites und andere Betrugsmaschen erkennen lassen. Und gebrauchen Sie vor allem Ihren gesunden Menschenverstand. Wenn Ihnen etwas verdächtig vorkommt, dann ist es das wahrscheinlich auch.

Bleiben Sie mit den Malwarebytes Labs über die neuesten Nachrichten zu Ransomware auf dem Laufenden.