Alles über Phishing

Was ist Phishing?

Phishing ist die Straftat, Personen so zu täuschen, dass sie sensible Informationen wie Kennwörter oder Kreditkartennummern preisgeben. Wie beim echten Fischen bestehen mehrere Möglichkeiten, „eine Beute an Land zu ziehen”, allerdings gibt es eine bevorzugte Phishing-Taktik. Das Opfer erhält eine E-Mail oder SMS, die als Absender fälschlich eine vertrauenswürdige Person oder ein Unternehmen, z. B. einen Mitarbeiter, eine Bank oder eine Behörde, angibt (imitiert). Wenn das Opfer die E-Mail oder die SMS öffnet, liest es eine beunruhigende Nachricht, die es wider besseren Wissens mit Furcht erfüllen soll. Die Nachricht fordert das Opfer auf, zu einer Website zu gehen und sofort aktiv zu werden oder etwas mit Folgen zu riskieren.

Wenn der Benutzer den Köder schluckt und auf den Link klickt, wird er zu einer Fälschung einer legitimen Website geleitet. Hier wird er aufgefordert, sich mit Benutzernamen und Kennwort anzumelden. Ist der Benutzer leichtgläubig genug, dieser Aufforderung nachzukommen, gehen die Anmeldedaten an den Angreifer, der sie verwendet, um Identitäten oder Geld von Bankkonten zu stehlen, oder um persönliche Daten auf dem Schwarzmarkt zu verkaufen.

„Phishing ist die einfachste Art des Cyberangriffs und gleichzeitig die gefährlichste und effektivste.”

Im Gegensatz zu anderen Online-Bedrohungen erfordert Phishing kein besonders anspruchsvolles technisches Know-how. Tatsächlich ist laut Adam Kujawa, Director von Malwarebytes Labs, „Phishing die einfachste Art des Cyberangriffs und gleichzeitig die gefährlichste und effektivste. Denn es greift den schwächsten und zugleich mächtigsten Rechner der Erde an – den menschlichen Geist.” Phisher versuchen nicht, eine technische Schwachstelle im Betriebssystem Ihres Rechners auszunutzen, sondern sie verwenden Social Engineering. Von Windows und iPhones bis Android und Macs – kein Betriebssystem ist vollständig sicher vor Phishing, ganz egal, wie stark der Schutz ist. In der Tat entscheiden sich Angreifer häufig für Phishing, weil sie keine technische Schwachstelle finden. Warum sollten sie Zeit damit verschwenden, die Schutzschichten zu knacken, wenn sie jemanden dazu verleiten können, ihnen Zugang zu geben? Meistens ist das schwächste Glied in einem Sicherheitssystem nicht ein versteckter kleiner Defekt in einem Rechnercode, sondern eine Person, die sich nicht vergewissert hat, woher eine E-Mail stammt.

Aktuelles zum Phishing

Bedeutung von Bad Romance und Catphishing

Eine neue Art von Phishing-Betrug unter Apple

Kompromittierte LinkedIn-Accounts werden genutzt, um Phishing-Links über private Nachrichten und InMail zu versenden

Geschichte des Phishing

Der Ursprung der Bezeichnung „Phishing” ist leicht zurückzuverfolgen. Der Vorgang beim Phishing-Betrug ähnelt sehr dem realen Fischfang. Es werden einige Köder zur Täuschung des Opfers zusammengestellt, und dann werden sie in der Hoffnung ausgeworfen, dass angebissen wird. Was die Schreibweise „ph” als Ersatz für „f” betrifft, könnte es das Ergebnis einer Wortkreuzung von „fishing” (fischen) und „phony” (falsch) sein, aber einige Quellen nennen auch einen anderen möglichen Ursprung.

In den 1970er-Jahren bildete sich eine Subkultur um die Praxis, durch Low-Tech-Hackerangriffe das Telefonsystem auszunutzen. Diese frühen Hacker nannte man „Phreaks” – eine Kombination aus „phone” (Telefon) und „freaks” (Sonderlinge). Zu einer Zeit, als es noch nicht so viele vernetzte Rechner zu hacken gab, war Phreaking eine gängige Methode, kostenlose Ferngespräche zu führen oder nicht registrierte Telefonnummern zu erreichen.

„Phishing ist die einfachste Art des Cyberangriffs und gleichzeitig die gefährlichste und effektivste.”

Bereits bevor der Begriff „Phishing” auftauchte, wurde eine Phishing-Technik detailliert in einer Abhandlung beschrieben und auf der 1987 International HP Users Group, Interex präsentiert.

Die Bezeichnung selbst taucht zum ersten Mal in Verbindung mit einem berüchtigten Spammer und Hacker aus den mittleren 1990er-Jahren auf: Khan C Smith. Ferner kann man den Internetberichten entnehmen, dass Phishing erstmals am 2. Januar 1996 öffentlich verwendet und vermerkt wurde. Die Erwähnung erfolgte in einer Usenet Newsgroup namens AOHell. Zu dieser Zeit war America Online (AOL) der Top-Provider für Internetzugänge, mit Millionen von Anmeldungen pro Tag.

Natürlich machte diese Popularität AOL zu einem Ziel für Betrüger. Hacker und Software-Piraten benutzten AOL, um miteinander zu kommunizieren und Phishing-Angriffe auf legitime Benutzer auszuführen. Als AOL Schritte unternahm, AOHell außer Gefecht zu setzen, setzten die Angreifer andere Techniken ein. Sie schickten Nachrichten an AOL-Benutzer, behaupteten, AOL-Angestellte zu sein und forderten die Benutzer auf, ihre Konten zu überprüfen und Rechnungsdaten zu übermitteln. Letztendlich wurde dies zu einem so großen Problem, dass AOL an alle E-Mail- und Instant-Messenger-Kunden Warnungen mitschickte: „Kein Mitarbeiter der AOL wird Sie nach Ihrem Kennwort oder nach Rechnungsdaten fragen.”

„Soziale Netzwerkseiten wurden zu bevorzugten Phishing-Zielen.”

Zu Beginn der Jahrtausendwende spezialisierten sich Phishing-Betrüger stärker auf die Ausnutzung von Online-Zahlungssystemen. Es wurde üblich für Phishers, Kunden von Banken und Online-Zahlungsdiensten ins Visier zu nehmen, von denen einige (laut anschließender Studie) eventuell sogar genau identifiziert und der tatsächlich von ihnen genutzten Bank zugeordnet wurden. Soziale Netzwerkseiten wurden ebenfalls ein bevorzugtes und für Betrüger attraktives Phishing-Ziel, weil die persönlichen Daten auf diesen Websites nützlich für Identitätsdiebstähle sind.

Kriminelle registrierten Dutzende von Domains, die eBay und PayPal so gut imitierten, dass sie bei nicht ganz so genauer Betrachtung als echt durchgingen. PayPal-Kunden erhielten dann eine Phishing-E-Mail, die einen Link zur gefälschten Website enthielt, und in der sie aufgefordert wurden, ihre Kreditkartennummer und weitere personenbezogene Daten zu aktualisieren. Der erste bekannte Phishing-Angriff gegen eine Bank wurde in The Banker (einer Finanzzeitschrift veröffentlicht von The Financial Times Ltd.) im September 2003 gemeldet.

Bis Mitte der 2000er-Jahre war komplette, einsatzbereite Phishing-Software problemlos auf dem Schwarzmarkt erhältlich. Zur gleichen Zeit begannen sich Hacker-Gruppen zu organisieren, um komplizierte Phishing-Aktionen abzustimmen. Die Schätzungen zu den Verlusten aufgrund von erfolgreichem Phishing während dieser Zeit variieren. Ein Bericht von Gartner aus dem Jahr 2007 behauptet, dass 3,6 Millionen Erwachsene 3,2 Milliarden Dollar zwischen August 2006 und August 2007 verloren haben.

„2013 wurden 110 Millionen Kundendaten und Kreditkartendaten von Target-Kunden gestohlen.”

2011 fand Phishing staatliche Sponsoren, als eine mutmaßliche chinesische Phishing-Aktion Gmail-Accounts von hochrangigen öffentlichen Personen in Behörden und militärischen Einrichtungen der USA und Südkoreas sowie chinesischen politischen Aktivisten zum Ziel hatte.

Beim vielleicht bekanntesten Vorfall im Jahr 2013 wurden über einen Phishing-Angriff auf einen Subunternehmer-Account zugegriffen und 110 Millionen Kundendaten und Kreditkartendaten von Target-Kunden gestohlen.

Sogar noch infamer war die Phishing-Aktion von Fancy Bear (eine Cyber-Spionagegruppe, die mit dem russischen Militär-Nachrichtendienst GRU in Verbindung gebracht wird) gegen E-Mail-Adressen im Zusammenhang mit dem Democratic National Committee (Organisation der Demokratischen Partei in den USA) im ersten Quartal 2016. Insbesondere wurde die Gmail von Hillary Clintons Wahlkampfleiter für die Präsidentschaftswahl 2016, John Podesta, gehackt und es wurden Daten gestohlen, nachdem Podesta auf den ältesten Trick der Welt hereingefallen war: In einem Phishing-Angriff wurde behauptet, dass sein E-Mail-Kennwort nicht mehr sicher sei, und er deshalb auf den folgenden Link klicken solle.

2017 verleitete ein großer Phishing-Betrug die Abrechnungsabteilungen von Google und Facebook dazu, Geldbeträge von insgesamt über 100 Millionen US-Dollar auf Übersee-Bankkonten von Hackern zu überweisen.

Verschiedene Arten von Phishing-Angriffen

Trotz der vielen unterschiedlichen Varianten haben alle Phishing-Angriffe gemeinsam, dass sie etwas betrügerisch vortäuschen, um an wertvolle Informationen zu kommen. Dies sind einige der wichtigsten Kategorien:

Spear-Phishing

Während bei den meisten Phishing-Aktionen Massen-E-Mails an so viele Personen wie möglich versendet werden, wird Spear-Phishing gezielt ausgeführt. Spear-Phishing greift eine bestimmte Person oder Organisation an, häufig mit Inhalten, die genau auf das bzw. die Opfer abgestimmt sind. Vor dem Angriff ist Aufklärungsarbeit notwendig, um Namen, Arbeitstitel, E-Mail-Adressen usw. herauszufinden. Die Hacker durchkämmen das Internet, um Verbindungen zu weiterem erworbenem Wissen über die Kollegen der Zielperson sowie die Namen und Arbeitsverbindungen von wichtigen Angestellten im entsprechenden Unternehmen zu erhalten. Mit diesen Ergebnissen erstellt der Phisher eine glaubwürdige E-Mail.

Zum Beispiel könnte ein Betrüger einen Spear-Phishing-Angriff auf einen Angestellten verüben, der unter anderem für Zahlungsanweisungen verantwortlich ist. Die E-Mail stammt angeblich von einer Führungskraft des Unternehmens, die den Angestellten anweist, eine bedeutende Zahlung entweder an sie selbst oder einen Verkäufer anzuweisen (tatsächlich sendet der betrügerische Link das Geld jedoch zum Angreifer).

Spear-Phishing stellt eine gefährliche Bedrohung für Unternehmen (und Regierungen) dar und verursacht immense Kosten. Laut einem Bericht von 2016 zu einer Studie zu diesem Thema war Spear-Phishing verantwortlich für 38 % der Cyberangriffe bei den befragten Betrieben im Jahr 2015. Außerdem lagen die durchschnittlichen Kosten eines Spear-Phishing-Angriffs auf ein US-Unternehmen bei 1,8 Millionen US-Dollar.

„Eine wortreiche Phishing-E-Mail von jemandem, der behauptet, ein nigerianischer Prinz zu sein, gehört zu den ältesten und langlebigsten Betrügereien.”

Clone-Phishing

Bei diesem Angriff erstellen Kriminelle eine Kopie – oder einen Klon – von zuvor gesendeten legitimen E-Mails, die entweder einen Link oder einen Anhang beinhalten. Anschließend ersetzen die Phisher die Links oder Anhänge mit bösartigen Ersatzimitaten, die aussehen, als seien sie echt. Die ahnungslosen Benutzer klicken entweder auf den Link oder öffnen den Anhang, was häufig eine Fremdkontrolle ihres Systems ermöglicht. Dann kann der Phisher die Identität des Opfers vortäuschen, um als vertrauenswürdiger Absender andere Opfer des Unternehmens zu erreichen.

419/Nigerian Scams

Eine wortreiche Phishing-E-Mail von jemandem, der behauptet, ein nigerianischer Prinz zu sein, gehört zu den ältesten und langlebigsten Betrügereien. Wendy Zamora, Head of Content von Malwarebytes Labs erklärt: „Der Nigerian-Prince-Phish kommt von jemandem, der vorgibt, ein Regierungsbeamter oder ein Mitglied der königlichen Familie zu sein, der Hilfe dabei braucht, Millionen von Dollar aus Nigeria zu transferieren. Die E-Mail ist als dringend oder privat gekennzeichnet, und ihr Absender fordert den Empfänger auf, eine Bankverbindung für die sichere Verwahrung des Vermögens zu nennen.”

2016 berichtete die britische Nachrichten-Website Anorak von einer lustigen Neuauflage des klassischen Nigerian-Phishing-Angriffs: Sie hatte eine E-Mail von einem gewissen Dr. Bakare Tunde erhalten, der angeblich Projektleiter bei Nigerias Raumfahrtorganisation sei. Dr. Tunde behauptete, dass sein Cousin, der Luftwaffenmajor Abacha Tunde, seit über 25 Jahren auf einer alten sowjetischen Raumstation gestrandet sei. Aber für nur drei Millionen US-Dollar könnten russische Raumfahrtbehörden einen Flug organisieren, der ihn nach Hause bringt. Die Empfänger müssten nur ihre Bankverbindungsdaten für den Transfer der benötigten Zahlung senden, wofür Dr. Tunde ein Honorar von 600.000 US-Dollar zahle.

Übrigens wird dieser Betrug mit der Zahl „419” bezeichnet. Es ist eine Anspielung auf den Abschnitt des nigerianischen Strafgesetzbuches, der sich auf Betrug und die Bußgelder und Strafen für die Täter bezieht.

Telefon-Phishing

Bei Phishing-Versuchen per Telefon, manchmal auch Voice-Phishing oder „Vishing” genannt, ruft der Phisher Sie an und gibt vor, von Ihrer lokalen Bank, der Polizei oder sogar vom Finanzamt zu sein. Dann beunruhigt Sie der Phisher mit einem Problem und redet Ihnen ein, dass Sie die Angelegenheit sofort klären können, wenn Sie Ihre Kontodaten mitteilen oder eine Gebühr bezahlen. Sie sollen gewöhnlich per elektronischer Banküberweisung oder mit Prepaid-Karte zahlen, damit die Zahlung nicht zurückzuverfolgen ist.

SMS-Phishing, oder „Smishing,” ist der böse Zwilling vom Vishing und arbeitet mit derselben Art von Betrug (manchmal mit einem eingebetteten bösartigen Link zum Anklicken), jedoch über SMS-Nachrichten.

„In der E-Mail wird ein Angebot gemacht, das zu gut ist, um wahr zu sein.”

Wie man einen Phishing-Angriff erkennt

Es ist nicht immer einfach, einen Phishing-Versuch zu erkennen, aber mit einigen Tipps, ein wenig Disziplin und gesundem Menschenverstand kann man viel erreichen. Achten Sie auf alles, das ungewöhnlich oder seltsam wirkt. Fragen Sie sich, ob irgendetwas in der Nachricht nach Betrug riecht. Vertrauen Sie auf Ihre Intuition, aber seien Sie nicht überängstlich. Phishing-Angriffe setzen oft auf Ihre Angst, um Ihr Urteilsvermögen zu trüben.

Dies sind weitere Zeichen eines Phishing-Versuchs:

In der E-Mail wird ein Angebot gemacht, das zu gut ist, um wahr zu sein. Sie haben z. B. angeblich im Lotto, einen teuren Preis oder irgend etwas anderes besonders Wertvolles gewonnen.

- Sie kennen den Absender, aber es ist jemand, mit dem Sie nicht reden. Selbst wenn der Name des Absenders Ihnen bekannt ist: Seien Sie misstrauisch, wenn es jemand ist, mit dem Sie gewöhnlich nicht kommunizieren, vor allem, wenn der Inhalt der E-Mail nichts mit Ihren normalen Arbeitspflichten zu tun hat. Dies gilt auch, wenn Sie in einer E-Mail auf CC gesetzt wurden und Sie kennen den Empfänger noch nicht einmal, oder der Empfänger ist eine Gruppe von Kollegen aus unterschiedlichen Geschäftsbereichen.

- Die Nachricht ist beunruhigend. Seien Sie vorsichtig, wenn in der E-Mail eine intensive oder alarmierende Sprache verwendet wird, die Dringlichkeit vermitteln und Sie dazu bringen soll zu klicken und jetzt zu handeln, bevor Ihr Konto geschlossen wird. Denken Sie daran, dass verantwortungsbewusste Organisationen nicht persönliche Daten über das Internet anfordern.

- Die Nachricht enthält unerwartete oder ungewöhnliche Anhänge. Die Anhänge können Schadsoftware, Ransomware oder andere Online-Bedrohungen enthalten.

- Die Nachricht beinhaltet Links, die etwas seltsam aussehen. Auch wenn Ihr siebter Sinn Sie nicht bei einer der obigen Punkte warnt, nehmen Sie nicht alle eingebetteten Hyperlinks für bare Münze. Bewegen Sie stattdessen Ihren Cursor über den Link und sehen Sie sich die tatsächliche URL an. Achten Sie besonders auf subtile Schreibfehler auf einer ansonsten bekannt aussehenden Website, da dies ein Hinweis auf eine Täuschung ist. Es ist immer besser, die URL direkt selbst einzutippen, anstatt auf den eingebetteten Link zu klicken.

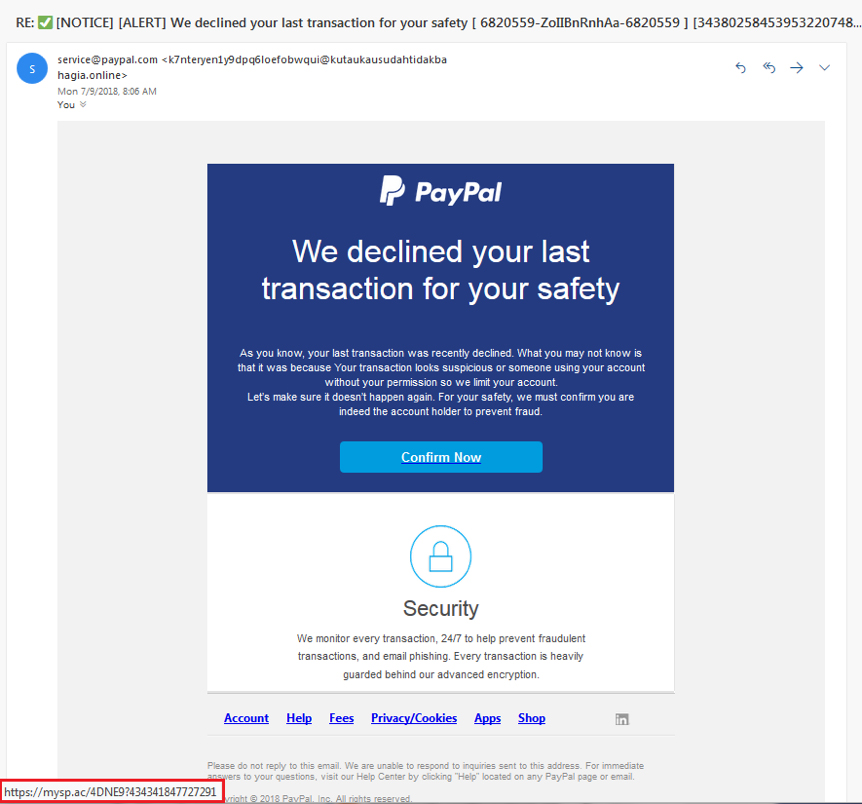

Dies ist ein Beispiel eines Phishing-Versuchs, der eine Benachrichtigung von PayPal imitiert und den Empfänger auffordert, auf die Schaltfläche „Confirm Now” (Jetzt bestätigen) zu klicken. Wenn man mit der Maus über die Schaltfläche fährt, erkennt man im rechten Viereck die echte Ziel-URL.

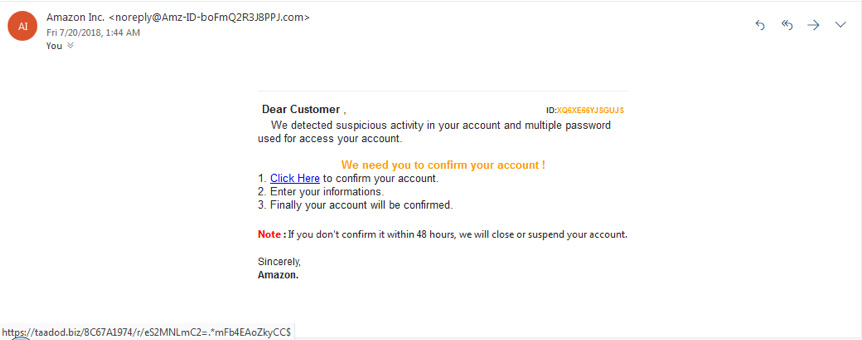

Dies ist eine weitere Abbildung eines Phishing-Angriffs, diesmal mit angeblicher Herkunft von Amazon. Achten Sie auf die Drohung, dass das Konto geschlossen wird, wenn keine Antwort innerhalb von 48 Stunden erfolgt.

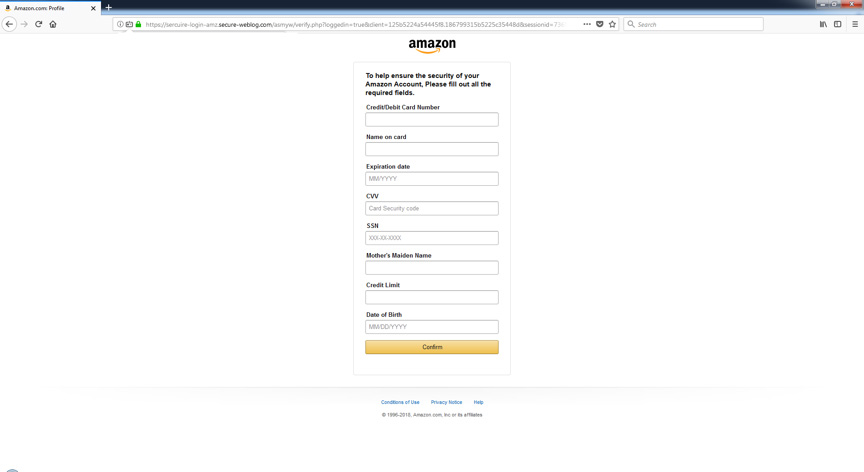

Wenn Sie auf den Link klicken, werden Sie zu diesem Formular weitergeleitet und aufgefordert, dem Phisher die gewünschten Informationen zu geben, sodass er Ihre wertvollen Daten stehlen kann:

Wie schütze ich mich vor Phishing?

Wie bereits erwähnt ist Phishing eine breitgefächerte Bedrohung, die Desktops, Laptops, Tablets und Smartphones gefährden kann. Die meisten Internetbrowser können prüfen, ob ein Link sicher ist, aber die erste Verteidigungslinie gegen Phishing ist Ihr Urteilsvermögen. Üben Sie, Phishing-Anzeichen zu erkennen und versuchen Sie, jederzeit einen sicheren Rechnerumgang zu praktizieren, wenn Sie E-Mails checken, Facebook-Posts lesen oder Ihr Lieblings-Onlinespiel spielen.

Hier sind noch einmal von unserem Director Adam Kujawa einige der wichtigsten Praktiken, um Ihre Sicherheit zu gewährleisten:

- Öffnen Sie keine E-Mails von unbekannten Absendern.

- Klicken Sie niemals auf einen Link in einer E-Mail, es sei denn, Sie wissen genau, wohin er Sie leitet.

- Um diesen Schutz abzusichern, navigieren Sie manuell zu dem angegebenen Link, indem Sie die legitime Website-Adresse in Ihren Browser eingeben, wenn Sie eine E-Mail von einer unsicheren Quelle erhalten.

- Achten Sie auf das digitale Zertifikat einer Website.

- Wenn Sie aufgefordert werden, sensible Informationen preiszugeben, prüfen Sie, ob die URL der Seite mit HTTPS anstatt nur mit HTTP beginnt. Das „S” steht für „secure” (sicher). Dies ist zwar keine Garantie, dass eine Website legitim ist, aber die meisten legitimen Seiten verwenden HTTPS, weil es sicherer ist. HTTP-Websites, auch legitime, sind anfällig für Angriffe durch Hacker.

- Wenn Sie vermuten, dass eine E-Mail nicht legitim ist, nehmen Sie einen Namen oder Text aus der Nachricht und kopieren Sie sie in eine Suchmaschine um zu sehen, ob es bekannte Phishing-Angriffe mit dieser Methode gibt.

- Führen Sie die Maus über den Link, um zu sehen, ob der Link legitim ist.

Wie immer empfehlen wir Ihnen, irgendeine Form von Sicherheitssoftware gegen Schadsoftware einzusetzen. Die meisten Cybersicherheitstools können erkennen, wenn ein Link oder ein Anhang nicht das ist, was er scheint, sodass Sie Ihre Informationen letztlich nicht mit den falschen Leuten teilen, selbst wenn Sie auf einen cleveren Phishing-Versuch hereinfallen.

Alle Malwarebytes Premium-Sicherheitsprodukte bieten einen soliden Schutz gegen Phishing. Sie können betrügerische Websites erkennen und halten Sie davon ab, diese zu öffnen, auch wenn Sie davon überzeugt sind, dass sie legitim sind.

Seien Sie also wachsam, treffen Sie Vorkehrungen und achten Sie auf Verdächtiges.

Lesen Sie unsere gesamte Berichterstattung zu Phishing bei Malwarebytes Labs.